Команда ping tcp на Cisco ASA

Команда ping является «де-факто» стандартом при диагностике связанности между двумя хостами. Как мы знаем, команда посылает ICMP пакеты на удаленный хост и ждет ICMP ответ от удаленной стороны.

Начиная с ASA 8.4(1) и в более новых, Cisco включила расширенную версию команды ping - ping tcp. Она позволяет устройствам ASA посылать любой TCP пакет (вместо ICMP) с любого source IP на любой destination IP и порт (как source, так и destination). Это отличный инструмент для поиска и устранения неполадок в сети, в чем мы убедимся на примере ниже. Посылая TCP пакеты, вы также проверяете, что сервис на удаленной стороне запущен и работает, в дополнении к проверке маршрутизации.

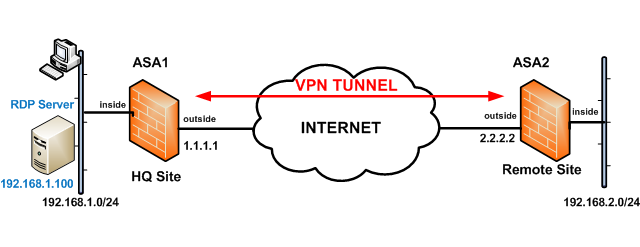

Давайте рассмотрим ситуацию, в которой вы сможете использовать ping tcp для диагностики. Мы имеем сеть с site-to-site VPN как на схеме ниже:

Схема VPN

Схема VPNДве площадки (HQ Site – ASA1 и Remote Site – ASA2) соединены между собой через Интернет с помощью site-to-site IPSEc VPN туннеля. Туннель устанавливается между двумя публичными IP адресами на ASA (1.1.1.1 и 2.2.2.2). Кроме того, только трафик между сетями 192.168.1.0/24 и 192.168.2.0/24 пропускается через VPN.

Вы администратор, располагаетесь на площадке HQ Site и вы пытаетесь провести диагностику работоспособности VPN между HQ Site и Remote Site. Кроме того, предположим, что у вас нет хостов, подключенных к сети на Remote Site (или у вас нет доступа к ним). Однако, c HQ Site вы можете подключиться (например, через SSH) к ASA2 на Remote Site. Мы хотим удостовериться в том, что VPN туннель работает, трафик может ходить между сетями 192.168.1.0 и 192.168.2.0, а также, что хосты на Remote Site могут подключаться к RDP серверу с IP адресом 192.168.1.100 расположенном на HQ Site используя Remote Desktop Protocol (TCP порт 3389).

Предположим, что мы подключены к ASA2. Давайте используем команду ping tcp для диагностики:

[console]ASA2# ping tcp

Interface: outside

Target IP address: 192.168.1.100 <— Это адрес RDP сервера на HQ Site

Destination port: 3389 <— Порт, на котором запущен RDP сервер

Specify source? [n]: y

Source IP address: 192.168.2.1 <— В качестве source IP используем адрес из LAN сети Remote Site

Source port: [0] 1000 <— Любой source порт

Repeat count: [5]

Timeout in seconds: [2]

Type escape sequence to abort.

Sending 5 TCP SYN requests to 192.168.1.100 port 3389

from 192.168.2.1 starting port 1000, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 50/50/50 ms

[/console]

Выше мы убедились, что все работает отлично. Трафик с source IP 192.168.2.1 доходит до RDP сервера (192.168.1.100), запущенного на порту 3389, через VPN туннель. Вы также можете использовать команду show crypto ipsec sa и show crypto isakmp sa для того, чтобы увидеть, что пакеты внутри VPN шифруются/дешифруются.

Оригинал на www.networkstraining.com